tg-me.com/k8security/353

Last Update:

В начале июля вышел крутой writeup под заголовком "CVE-2021-22555: Turning \x00\x00 into 10000$" про уязвимость на heap в Linux Netfilter. Чем она примечательна:

1) Ей 15 лет - только представьте какое покрытие: с 2.6.19 до 5.15! Обновляйте Nodes ...

2) Позволяет обойти все современные security mitigations (SMAP/KASLR/SMEP) и выполнить произвольное выполнение кода в ядре.

3) Для демонстрации автор выбрал нарушение Kubernetes POD isolation на кластере kCTF (о нем я уже писал)

Для успешной эксплуатации уязвимости атакующему нужно CAP_NET_ADMIN capability внутри контейнера. Ну и, конечно, отсутствие AppArmor/SeLinux/seccomp профилей. Также атакующему на руку сыграет то, что вы не видите, то, что происходит внутри ваших Pod'ов - недостаток observability.

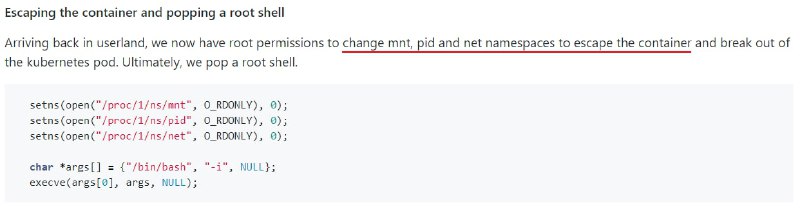

В заголовочную картинку я вынес payload, который непосредственно позволяет сделать container escape. Вот такой он маленький, простенький и при том универсальный.

Автор также выложил и PoC эксплоита - MUST HAVE для всех пентестеров ;)

BY k8s (in)security

Share with your friend now:

tg-me.com/k8security/353